QWB 2021 MISC CipherMan复盘

QWB 2021 MISC CipherMan

The attacker maliciously accessed the user's PC and encrypted specific volumes. How to decrypt the volume?

考点:volatility

1.将题目文件解压

2.memory文件

根据memory文件名字尝试使用volatility分析

这里有个坑:新版的(2019)之后的kali自身不带volatility

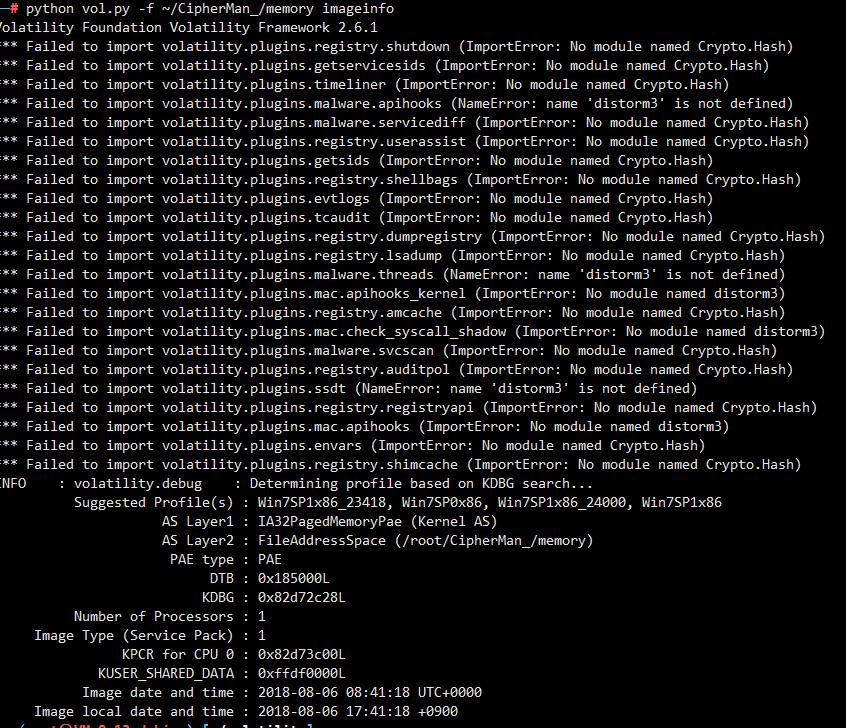

python vol.py -f ~/CipherMan_/memory imageinfo

得到信息,是个win7镜像

volatility一顿四处找,(不得不吐槽一下,这里啥提示都没有,之前一直在瞎找)

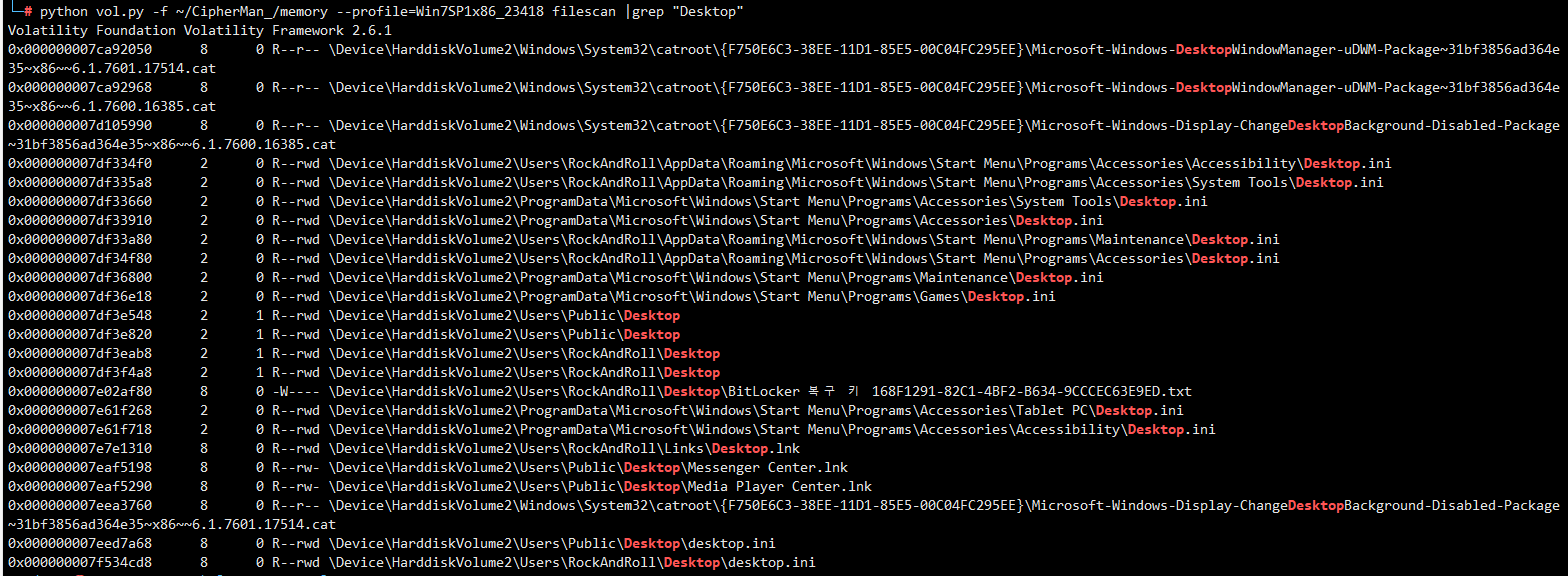

最后经别人提醒,去查看Desktop目录

这里有一部分信息并不是Desktop目录下的,注意分辨

发现一个异类:

0x000000007e02af80 8 0 -W---- \Device\HarddiskVolume2\Users\RockAndRoll\Desktop\BitLocker 복구 키 168F1291-82C1-4BF2-B634-9CCCEC63E9ED.txt

根据介绍中的加密的提示可以定位到这个文件

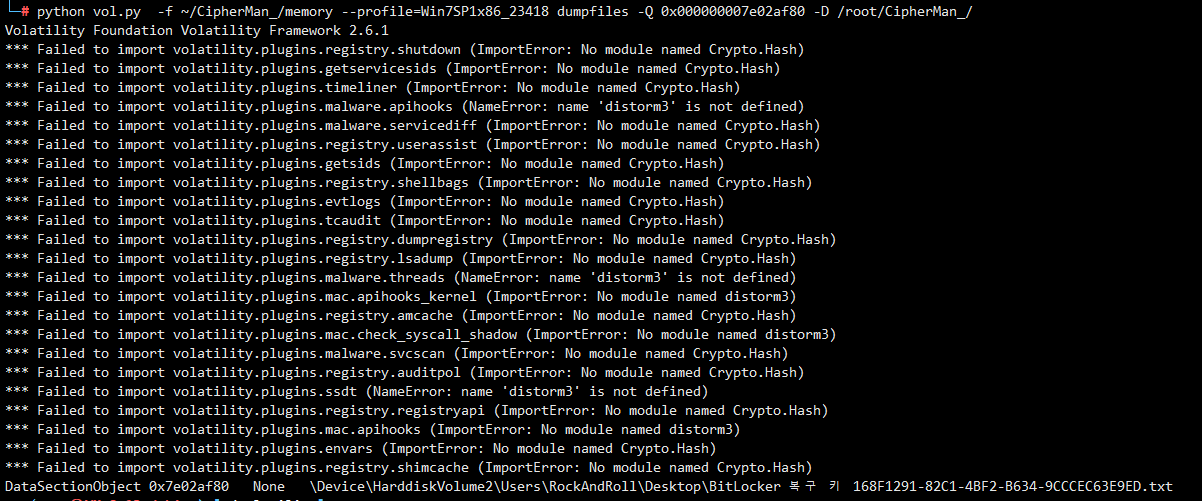

将bitlocker文件dump

python vol.py -f ~/CipherMan_/memory --profile=Win7SP1x86_23418 dumpfiles -Q 0x000000007e02af80 -D /root/CipherMan_/

-Q:指定镜像文件内的虚拟地址

-D:指定dump出来的文件保存路径

将文件下载到本地查看(因为直接cat会乱码)

用notepad++打开查看

猜测:221628-533357-667392-449185-516428-718443-190674-375100是BitLocal密码

3.secret文件

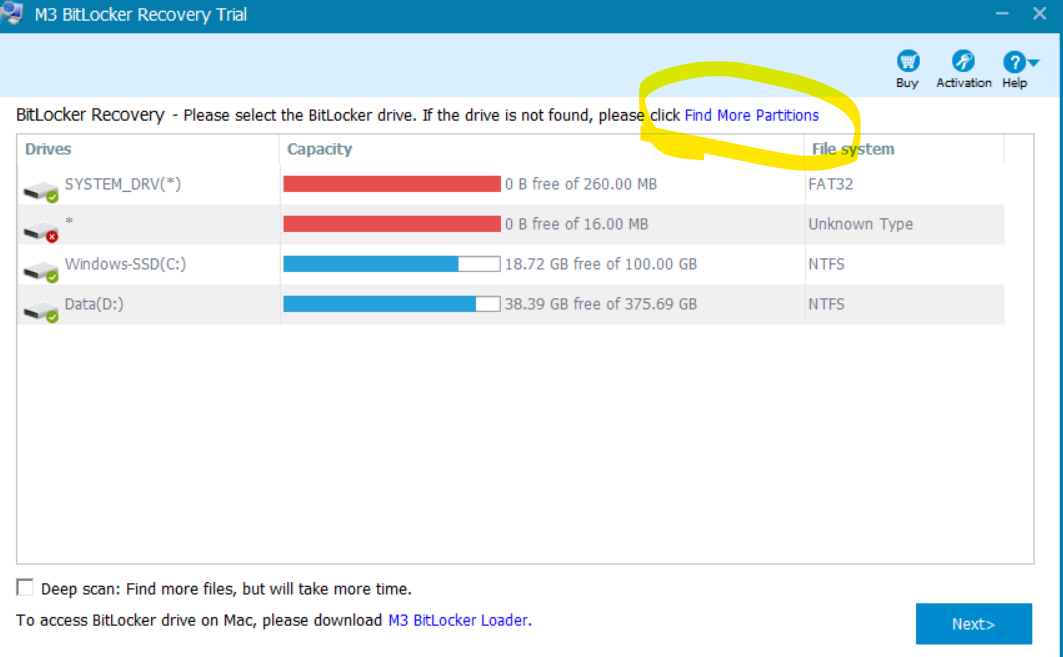

先吧secret文件后缀改为vmdk文件(不要问怎么做到的,问就是试出来的),将secret.vmdk挂载,挂载后发现打不开,然后用M3 Bitlocker recovery去深度扫描硬盘,找到这个新挂载的分区

找到后输入之前在memory找到的密码,成功打开,然后找到flag

flag就是readme文件里面的那一大堆话,那就是flag

· 领域驱动设计实战:聚合根设计与领域模型实现

· 突破Excel百万数据导出瓶颈:全链路优化实战指南

· 如何把ASP.NET Core WebApi打造成Mcp Server

· Linux系列:如何用perf跟踪.NET程序的mmap泄露

· 日常问题排查-空闲一段时间再请求就超时

· .net core workflow流程定义

· .NET周刊【5月第1期 2025-05-04】

· 领域驱动设计实战:聚合根设计与领域模型实现

· 拉格朗日反演小记

· C++11——右值引用&完美转发